Oamkissa ei ole käytössä erillistä virustorjuntajärjestelmää

Oamkissa oli joitakin vuosi sitten sitten kuukauden ajan kokeilukäytössä erillinen virustorjuntajärjestelmä Microsoftilta hankituille palveluille (sähköposti, OneDrive, SharePoint). Kokeilun loputtua havaittiin, että noin 350:stä aika selvästä huijaussähköpostista ylivoimaisesti suurin osa oli parin erillisen viruskampanjan lähettämiä ja suurin osa näistä virusviesteistä oli mennyt suoraan vastaanottajien roskapostikansioihin.

Näiden tilastojen perusteella yhden virus- tai huijaussähköpostin läpipääsyn estäminen henkilökunnan sähköpostiin olisi maksanut noin 70 € per virussähköposti, jos järjestelmä olisi tuolloin hankittu. Lisäksi mikään virustorjuntajärjestelmä ei ole erehtymätön. Niinpä Oamkiin ei hankittu tuota erillistä virustorjuntajärjestelmää – etenkään, kun Microsoftin oma suojausjärjestelmä laittaa nuo massapostitetut virusviestit miltei poikkeuksetta aina suoraan roskapostikansioon.

Oamkilaiset vastaavat itse oman sähköpostinsa käsittelystä

Käyttäjät ovat itse vastuussa sähköpostinsa käsittelystä. Tämä vaatii huolellisuutta, eli:

- Älä avaa mitään liitteitä (varsinkaan roskapostikansiosta!), ellet ole 100 % varma että kyseessä on puhdas tiedosto ja että lähettäjä on aito.

- Älä avaa sähköpostiin tulevia huijauslinkkejä.

Esimerkkejä huijauslinkeistä ja -sivuista

Tunnus:salasana-alkuinen osoite

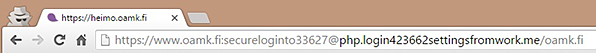

Esimerkiksi tämä kuvitteellinen linkki voisi olla huijauslinkki ihan väärään osoitteeseen, vaikka osoite näyttää nopeasti vilkaistuna aidolta ja luotettavalta:

Kuva 1: Huijauslinkki, joka äkkiseltään näyttää aidoilta, mutta ei ole sitä!

Kyseinen linkki veisi php.login423662settingsfromwork.me-palvelimelle ja kirjautuu automaattisesti nimellä www.oamk.fi ja salasanalla secureloginto33627 (tavanomainen www-osoitehan on muotoa http(s)://palvelin/resurssi, mutta tässä on käytetty seuraavaa rakennetta: http(s)://tunnus:salasana@palvelin/resurssi). Sivun takana voisi sitten olla vaikka intran kirjautumisikkunaa muistuttava sivusto, joka kalastelee käyttäjien kirjautumisia.

Kalastelusivu, joka äkkiseltään näyttää aidon palvelun kirjautumissivulta

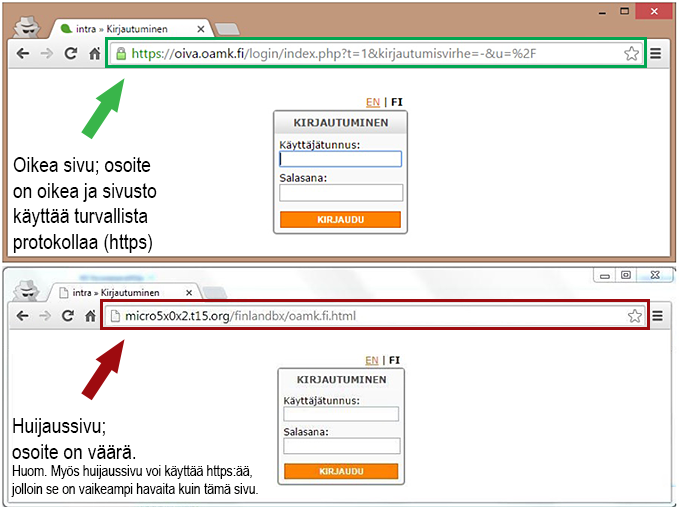

Kalasteluhyökkäyksiä, joissa käyttäjä saadaan ohjattua aidolta kirjautumissivulta näyttävälle sivulle, tapahtuu maailmalla jatkuvasti ja on niitä tullut meillekin. Ohessa on oikea kuvaruutukaappausesimerkki vuosien takaa, missä on ensin vertailun vuoksi aito Oiva ja alla sitä matkiva huijausivusto. Linkki huijaussivustolle saapui sähköpostiin.

Kuva 2: Yllä aito opiskelijaintran kirjautumissivu ja alla huijaussivusto

Väärennetylle sivustolle on kopioitu opiskelijoiden intran kirjautumisnäkymä. Huijausosoite voisi toki olla jokin muu, enemmän Oamkin osoitetta muistuttava osoite ja myös https-suojattu. Tällaisia kalasteluhuijauksia voi olla hyvin vaikea havaita.

Aitoa webbilinkkiä muistuttava huijauslinkki

Lisäksi tässä voisi vielä mainita, etttä tosi hyvin tehtyjen huijausten havaitsemisessa saa olla melko haukansilmä, sillä huijaussivun nimi voi muistuttaa todella paljon aitoa. Huijaussivusto voi olla rekisteröitykin, jotta se vaikuttaisi mahdollisimman luotettavalta. Sivuston osoitteessa jokin merkki voi esim. olla ns. homoglyyfi, eli hyvin lähellä toista merkkiä siten, että niitä on vaikea erottaa. Esimerkkejä homoglyyfi-pareista í ja i; 0 ja o; 1 ja l. Kuinka hyvin erotat toisistaan nämä: oamk ja 0amk? – toisessa 1. kirjain on pieni o-kirjain ja toisessa numero nolla. Ota huomioon, että myös fonteissa on eroja ja jotkut merkit voivat olla hyvinkin identtisiä tietyissä kirjaisintyypeissä. Lisäksi, kun se väärän merkki jossain on, vertailukohtaa ei välttämättä ole käsillä, eikä lukija ole keskittynyt etsimään virhettä.

(Tiedotteen alkuperäisen tekstin on kirjoittanut Oamkin tietoturvavastaava)